S/MIMEとは?メールへの電子署名と暗号化の仕組み

S/MIMEの役割・メールによる盗聴やフィッシング詐欺のリスク・『メールの暗号化・電子署名・改ざん検知』の仕組みと、電子署名付きメールの確認方法についての解説ページです。

- GMOグローバルサイン

- マネージドPKI Lite byGMO

- S/MIMEとは

S/MIMEとは?

S/MIME(Secure / Multipurpose Internet Mail Extensions)とは、電子メールのセキュリティを向上する暗号化方式のひとつで、電子証明書を用いてメールの暗号化とメールへ電子署名を行うことができます。 S/MIMEの方式を用いるには、送信者と受信者側との両方がS/MIMEに対応する電子メールソフトを使用している必要がありますが、Microsoft社のOutlookやiPhone・iPadのメールソフトなど多くのメールソフトが対応しています。

S/MIMEの主な役割

S/MIMEの主な役割は、『メールの暗号化』で盗聴防止と『メールへの電子署名』です。送信者なりすましの防止やメールの改ざんを検知し、主にフィッシング詐欺対策として利用されています。

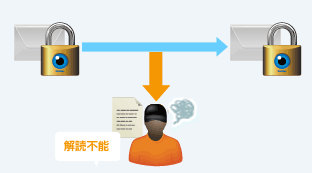

メールの暗号化

送信者と受信者の双方が電子証明書を所有している場合は、暗号化したメールのやりとりが可能になります。たとえ盗み見られても第三者には解読できず、情報が漏えいすることはありません。

メールの暗号化の仕組み

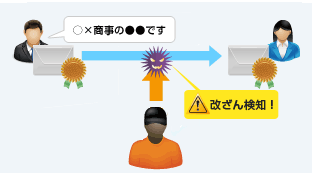

メールへの電子署名

メールに電子署名を行うことで、送り主の身元を証明し、送り主を偽装したフィッシング詐欺を防ぐことができます。また、配信途中での改ざんを検知することができます。検知すると警告が表示されます。

メールへの電子署名の仕組み

動画でわかるS/MIME「サインが無いのは悪意のサイン」

上司や総務になりすましたメール、つい本人だと信じてしまいますよね?

ついうっかりそのなりすましにだまされて重要な情報を添付して返信してしまったり、なりすましメールに添付されているファイルをうっかり開いてウイルスに感染したりするリスクはありませんか?

しかし、メールへの電子署名があることで、送信者が上司または総務本人であり、なりすましでないことが簡単に確認できます。

電子メールにおける様々なリスク

電子メールが盗聴されるリスク

「盗聴」は、インターネット上でやりとりされる情報を、第三者に覗き見られることです。

電子メールは多くのサーバーを経由し、様々な通信経路をたどって相手に届けられます。その中身は、ある程度の技術をもった人であれば簡単に見ることが可能です。

盗聴の被害の例

フィッシング詐欺被害のリスク

メールによるフィッシング詐欺の手口は、送信者を一見では区別ができないよう偽装して利用者にメールを送信し、メール本文でパスワードを入力させるようなウェブサイトへ誘導します。

送り主を偽装することは簡単にできてしまうため、一見しただけでは本物、偽物の区別がつきません。

その上で、パスワードを入力させるようなウェブサイトへ誘導します。誘導先のウェブサイトも本物そっくりに作られているケースが多く、偽物と見抜くのは難しくなっています。

フィッシング詐欺メール被害の例

メールへの電子署名と暗号化でリスクに備える

一度盗聴による情報漏えいやフィッシングメールの被害が出てしまうと、

機密情報の送受信・保管に関する規制を破ったことによる法的制裁や取引停止など様々な損害が発生し、組織の評判に傷がつきます。

一度傷ついた評判は元に戻すのが容易ではないため、普段からリスクに備えて暗号化メールや電子署名付きメールを送受信することが大切です。

暗号化で防ぐ情報漏えい

メールの盗聴による情報漏えいの対策としては、電子証明書を利用して電子メールをまるごと暗号化するのが有効です。

送信者と受信者が電子証明書を所有している場合は、暗号化したメールのやり取りが可能で、送信者側が持つ鍵でメールを暗号化し、受信者側が持つ鍵で元に戻され読むことができます。

万が一、途中で盗み見られた場合でも、鍵を持たない第三者はその内容を解読することはできません。

電子署名で防ぐなりすまし送信

フィッシングメールの被害から利用者を保護するためには、普段から電子署名を付加したメールを利用するのが有効です。

電子証明書によって署名されたメールにはマークが付いており、受信者は送信主が本物か偽物か見分けることができます。

S/MIMEによるメールへの署名と暗号化の仕組み

S/MIMEによる暗号化メールの流れ

メールのやりとりはいわゆる平文のままで、多くのサーバを経由して配信されるため、途中で盗み見される恐れがあります。

S/MIMEでは公開鍵暗号方式を用いた暗号化メールのやり取りができます。AさんとBさんの例で暗号化メールの流れを見てみましょう。

(1) Bさんとやりとりするための共通鍵を生成。共通鍵でメールを暗号化。

(2) Bさんから公開鍵を入手して、(1)で生成した共通鍵を暗号化。

(3) 共通鍵で暗号化したメールと、Bさんの公開鍵で暗号化した共通鍵を送付。

(4) 自分の公開鍵で暗号化されている共通鍵を自分の秘密鍵で復号。

(5) 復号した共通鍵を使ってメールを復号。

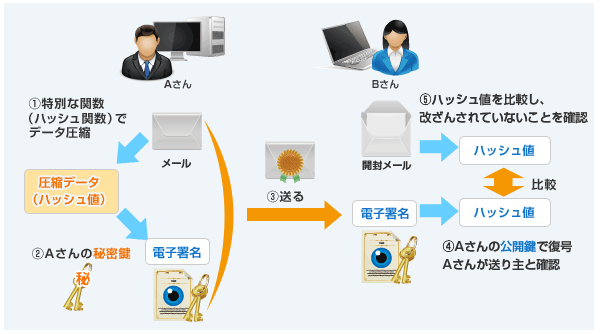

メールへの電子署名の仕組み

AさんとBさんの例で電子署名の流れを見てみましょう。

(1) 特別な関数(ハッシュ関数)でデータ圧縮。

(2) Aさんの秘密鍵で電子署名。

(3) 電子署名されたメールをBさんに送付。

(4) メールの開封時に、暗号化されたハッシュ値をAさんの公開鍵で復号。

復号できる事実をもって、公開鍵とペアになっている秘密鍵を所有しているAさんが送り主と確認。

(5) 元のメールのハッシュ値と、復号されたハッシュ値を比較し、同じ値であることを以て改ざんされていないことを確認。

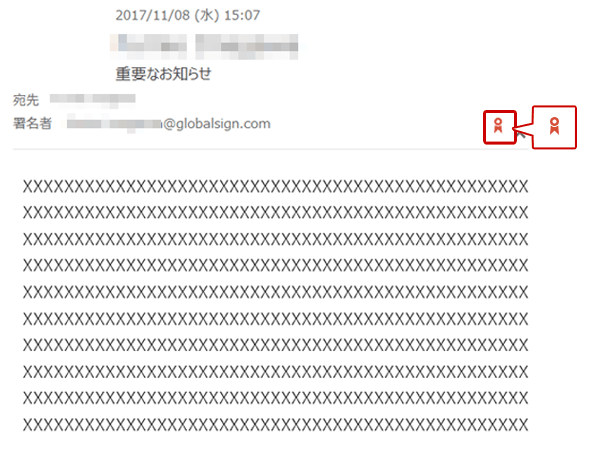

電子署名付きメールの確認方法

正しく電子署名されたメールを受信すると、以下の署名アイコン(赤いリボンマーク)が表示されます。このアイコンをクリックすることで、証明書の確認を行うことができます。

電子署名付きメールの確認方法(Office 365の場合)

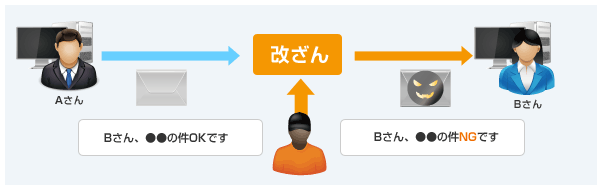

改ざん検知の仕組み

メールに電子署名を行うことで、配信途中で改ざんされてしまった場合に、改ざんの有無を検知することができます。

改ざんが検知された場合の表示

メールの配信途中で改ざんされてしまった場合に、MicrosoftのOutlook等であれば改ざんを検知すると『このメッセージのデジタル署名は、無効であるか信頼されていません。』という警告が表示されます。

メールの配信途中で改ざんされてしまった場合に、MicrosoftのOutlook等であれば改ざんを検知すると『このメッセージのデジタル署名は、無効であるか信頼されていません。』という警告が表示されます。

さらに「詳細」ボタンをクリックすると、プロパティが表示され、エラーの内容として『このメッセージの内容に変更が加えられている可能性があります。』というメッセージが表示されます。

さらに「詳細」ボタンをクリックすると、プロパティが表示され、エラーの内容として『このメッセージの内容に変更が加えられている可能性があります。』というメッセージが表示されます。

サービス資料・導入事例資料・技術解説資料を配布中!

本サービスのカタログや導入されたお客様のインタビューを記載した導入事例資料、技術解説資料(クライアント証明書・S/MIME・二要素認証)をPDFでご用意いたしました。

マネージドPKI Lite byGMO

初期費用・年間保守費無料、クライアント証明書の一括管理が可能なSaaS型CAソリューションです。多要素認証を義務付けられるSalesforce等重要なシステムへのアクセス制限強化や、メールへの電子署名など、組織の情報セキュリティ対策に対応。専用の管理画面では、自社のシステムに合わせたクライアント証明書の運用が可能になります。

Certificate Automation Manager

証明書の発行・更新・インストールの自動化を実現するエンタープライズ向けサービスです。IT管理者側は証明書運用に伴う負担やセキュリティ負荷が削減され、ユーザー側は更新の手間などを意識することなく証明書を利用することが可能です。証明書はアクセス認証や電子メールへの署名のほか、サーバセキュリティにも対応しております。