- GMOグローバルサインサポート

- SSLサーバ証明書サポート情報

- 証明書のインストール方法

- [インストール] LightTPD + OpenSSL(新規・更新)

本例では以下環境を前提としています。お客様の環境に合わせて、ファイル名やパス等を任意に読み替えてご覧ください。

| コモンネーム | ssl.globalsign.com |

| confディレクトリまでのパス | /etc/lighttpd/ |

| 証明書の保存ディレクトリ | /etc/lighttpd/ |

| サーバ証明書ファイル名 | ssl.globalsign.com.crt |

| pemファイル名 | ssl.globalsign.com.pem |

| 中間CA証明書ファイル名 | dvcacert.cer |

-

契約者、技術担当者宛に送信しております「サーバ証明書発行のお知らせ」メール本文から「◆証明書」のデータ

(-----BEGIN CERTIFICATE----- から -----END CERTIFICATE----- まで)をコピーしてサーバに保存します。

※GSパネルにログインし、「サーバ証明書」タブにある「証明書一覧」メニューから取得をすることもできます。保存先の例

/etc/lighttpd/ssl.globalsign.com.crt -

メールから「◆中間CA証明書」のデータ(-----BEGIN CERTIFICATE----- から -----END CERTIFICATE----- まで)をコピーしてサーバに保存します。

保存先の例

/etc/lighttpd/dvcacert.cer -

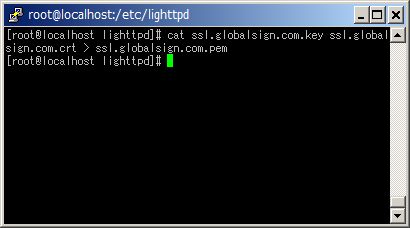

秘密鍵・証明書を結合し、pemファイルを作成します。

# cat ssl.globalsign.com.key ssl.globalsign.com.crt > ssl.globalsign.com.pem

-

設定ファイル lighttpd.conf でSSLの設定を行います。

#### SSL engine

ssl.engine = "enable"

ssl.pemfile = "/etc/lighttpd/ssl.globalsign.com.pem"

ssl.ca-file = "/etc/lighttpd/dvcacert.cer"

※赤字表記の部分は記載例ですので、お客様の環境によって読み替えてください。

-

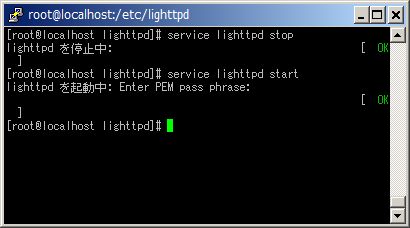

LightTPDのデーモンを再起動し、変更した設定を反映させます。 毎回、起動の際に秘密鍵のパスフレーズの入力が必要になります。

# service lighttpd stop

# service lighttpd start

-

SSL通信に問題がないか確認してください。

https://コモンネーム/

PCブラウザでは、中間CA証明書がインストールされていない場合でも、自動的にそれを補完するため、エラーが出ないものがあります。正しくインストールされているか確認するには、opensslコマンドが有効です。

SSL接続時の証明書情報をopensslコマンドで確認したい。

※pemファイルはバックアップを取ることをお勧めします。

パスフレーズが設定されている場合は、こちらもお忘れにならないようご注意ください。

パスフレーズを忘れた場合、LightTPDを起動できなくなりますので、新しく秘密鍵、CSRを生成いただき、証明書を再発行する必要があります。

再発行のお手続き

補足

[ ] の部分はお客様の環境に合わせて読み替えてください。

1. 秘密鍵の内容を確認

# openssl rsa -text -noout -in /[FilePath]/[KeyFile]

2. 秘密鍵のパスフレーズを解除

# cp /[FilePath]/[KeyFile]/[FilePath]/[KeyFile].org (元ファイルのバックアップ)

# openssl rsa -in /[FilePath]/[KeyFile] -out /[FilePath]/[KeyFile]

3. CSRの内容を確認

# openssl req -text -noout -in /[FilePath]/[CSR]

4. 証明書の内容を確認

# openssl x509 -text -noout -in /[FilePath]/[CertFile