電子証明書の自動配布・更新ソリューション Certificate Automation Manager

OS、デバイス(PC・モバイル)を問わず、クライアント証明書などの電子証明書の管理・運用・コストの削減を実現。Active Directoryと連携して、電子証明書の登録・プロビジョニング・インストールを自動で行うことができる、電子証明書ライフサイクル管理ソリューション。

- GMOグローバルサイン

- マネージドPKI Lite byGMO

- 自動配布・更新ソリューション Certificate Automation Manager

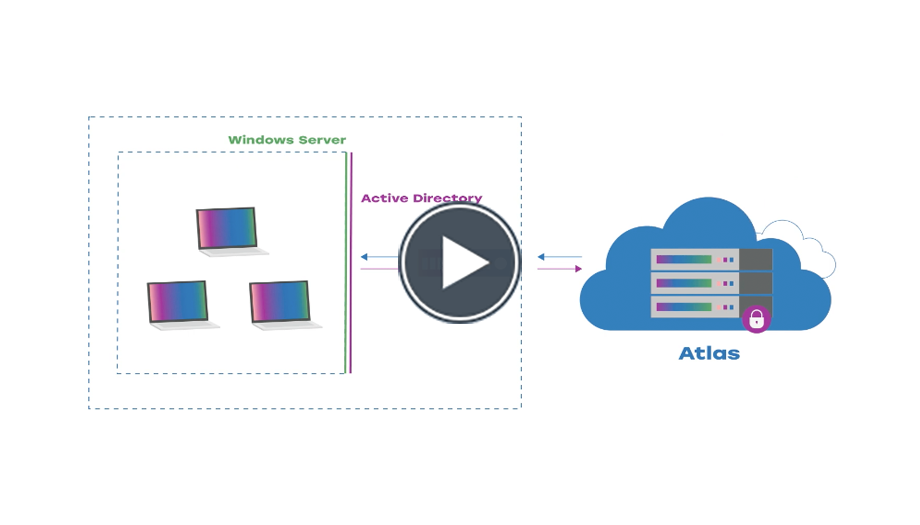

Active Directoryと連携

電子証明書の管理・運用・コストの削減を実現

GMOグローバルサインのCertificate Automation Managerは、様々なプラットフォームやデバイスが混在する企業向けに、情報システム管理者の業務コストとセキュリティ負荷の削減を両立させるPKIソリューションです。クライアント環境への電子証明書の自動配布・更新を可能にすることで、多様化した組織内のシステム環境において運用コストや管理の手間を削減することができます。

Active DirectoryとGMOグローバルサインの認証局を連携することで、電子証明書の配布時に組織内のすべての証明書の使用を一元化し、コントロールすることができます。

自動配布・自動更新

自動化によりユーザに負担をかけることなく、シームレスに証明書の配布ができ、管理者側の負荷の軽減も可能です。また、自動更新されるため更新忘れを防止できます。

運用コスト削減

GMOグローバルサインがCAの管理・保守を行うため、お客様自社内でPKIの専門知識を必要とせず、コストを最小限に抑えることが出来ます。

セキュリティ強化

ドメイン参加のコンピュータに対して登録を行うので、BYODや個人の端末利用の統制にもつながります。

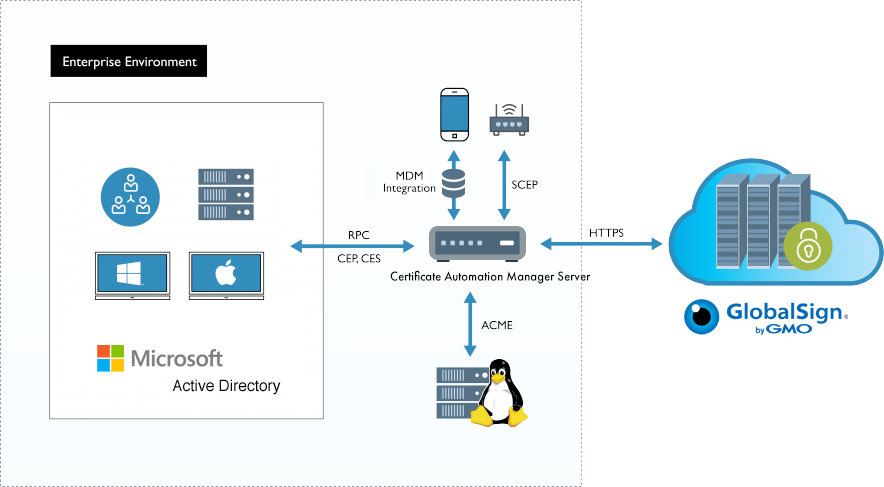

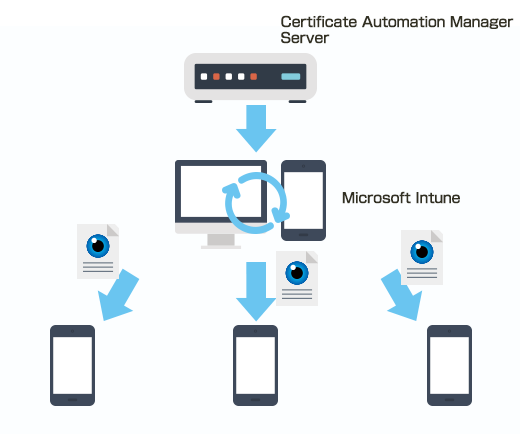

稼働イメージ

Certificate Automation Managerは、様々なOS、デバイス(PC・モバイル)の利用環境で導入が可能です。Active Directoryと連携し、電子証明書の自動インストール、更新をPC向けに行うだけでなく、Microsoft IntuneなどのMDMと連携しモバイルデバイスにも同様の対応が行えます。証明書発行元となる認証局は、パブリックCA・カスタムCAから用途に合わせて選択可能です。

機能紹介

各種証明書の発行

Certificate Automation Managerは、お客様のActive Directory 環境とグローバルサインのセキュアクラウドサービスとの間のプロキシとして機能します。すべての証明書発行依頼をCertificate Automation Managerに転送することによって、オンプレミスのMicrosoft 認証局と同様の環境を構築することが可能です。全ての証明書はCertificate Automation Managerを介してグローバルサインのCAサービスから発行されるため、認証局の運用にかかるコストを削減することができます。 また、Active Directory とCertificate Automation Managerを連携することで、Active Directory で登録、認証されたユーザーやデバイスに対してグローバルサインの証明書を自動配布、及び自動更新することが可能となり、システム管理者やエンドユーザの負担を削減できます。

IT管理者は、Active Directory のグループポリシー及び証明書テンプレートを介して、クライアント認証やS/MIMEの他、サーバ証明書といった様々な証明書を指定したユーザーに配布することができます。

Microsoft Intune連携

Microsoft IntuneとCertificate Automation Managerを連携することで、Azure Active Directory側で管理しているデバイスに対して、Certificate Automation Manager経由で一括でクライアント証明書の自動インストール・更新が可能となります。

企業のシステム管理者は、モバイルデバイスも含めた一元管理する複数デバイスへ、クライアント証明書をデバイス利用者が操作する必要なく導入することが可能になります。

Azure Active Directoryでは、スマートデバイスのID管理とクライアント証明書の管理を一緒に行うことができないため、対象のデバイスに対して、その所有者を認証するクライアント証明書がインストールされていることを確実に担保することができません。しかしMicrosoft IntuneとCertificate Automation Managerの連携により、デバイスIDとクライアント証明書を紐づけることができ、デバイス所有者の本人性の証明がより強固なものになります。

証明書ローミング

単一ユーザがOSの異なる複数のデバイス(PC、Mac)を利用する場合でも、既存のデバイスにインストール済みのクライアント証明書やS/MIME証明書と同一の証明書を、Certificate Automation Manager独自のクロスプラットフォームエージェント(XPA)がサイレントに自動で新しいデバイスへインストールします。

これまでは、テレワーク環境で会社、自宅でPCを使い分ける際などに、それぞれのデバイスに異なる証明書がインストールされるなどの証明書の管理が課題でしたが、「Ver7.5」ではXPAがこの問題を解決し、環境に左右されることなく、簡単にセキュリティ対策を行えるようになりました。 これにより新デバイスにログイン時の証明書の重複配布が防止されることに加えて、ユーザの新しいデバイスやBYODへの移行が容易になります。

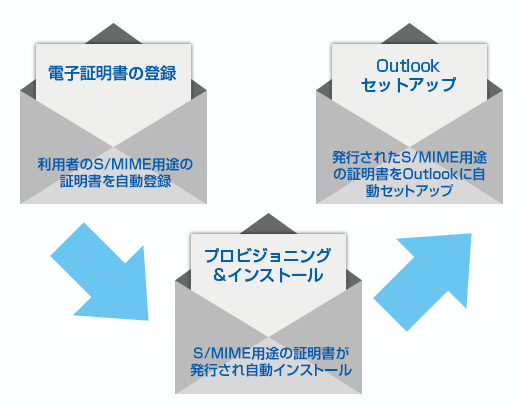

Ready S/MIME

「Ready S/MIME」とはS/MIME用途の自動配布をさらに進め、Windows用Outlookにユーザーの手を介すことなく自動的にS/MIME用途の設定・更新を可能にする機能です。これによりメール署名・暗号化の安心機能を提供する証明書が、ユーザが直ぐに使える状態に自動でセットアップされます。 S/MIME用途でクライアント証明書を大規模に展開する際に課題となっていた各ユーザー主導での設定による完了/未完の問題は解決され、システム管理業務を大幅に効率化できます。

その他の機能

一括失効

発行済みの全証明書をフィルター検索し、特定の多数の証明書を選択し、一括で失効する事が可能です。

レポート機能

Certificate Automation Managerのポータル上で、証明書の発行ステータスや日付等の条件から検索し、レポートを作成することが可能です。

鍵のアーカイブとリカバリ

Certificate Automation Managerのポータル上で、鍵のアーカイブと、そのアーカイブされたキーペアの復元が可能です。

ACME/SCEPに対応

Linuxサーバ、ネットワーク機器への証明書配布の自動化。また、SCEPに対応している他社のMDM等と連携することで証明書配布の自動化を実現可能です。

マルチインスタンス環境に対応

単一のDBに複数のCertificate Automation Managerサーバをインストールし、証明書登録・配布情報を共有しながらサーバ別に個別の設定が可能です。また、フェールオーバーの為の冗長化対策としても有効です。

活用例

テレワーク移行に伴う課題を解決

- 課題1

- テレワークの普及により、社外からSSL-VPNにアクセス認証を行う人数が一気に数千名に増加し、管理者の負荷が増加

- 課題2

- デバイス数が多いため、配布方法や管理方法は自動化が必須

- 解決

- Certificate Automation Managerでクライアント証明書の自動配布、一元管理が可能になり、管理者の手間を大幅削減。急なテレワーク導入でも、自動配布でシームレスに証明書がデバイスにインストールされるので、ユーザ側は手間をかけずに導入が可能。

なりすましメール対策に伴う課題を解決

- 課題1

- 対象人数がグループ会社含めて10000人分の電子証明書が必要になった

- 課題2

- 10000人分の電子証明書の管理や更新が負担

- 解決

- Certificate Automation ManagerでS/MIME用として利用できる電子証明書を自動発行・インストール。一般的なメールクライアントで利用することが可能なためユーザの導入の手間も少なく、電子証明書も自動更新・自動配布されることにより、管理者の作業負担も少ない。なお、Windows用Outlookへの導入の場合、自動配布からS/MIMEの自動設定まで行われるため、S/MIME運用における負担を解消できる。

PoCモデル

PoCモデルは、Certificate Automation Managerを90日間無料でテスト利用いただけるサービスです。各種オプションも無料でお試しいただけますので、Certificate Automation Managerの導入のご検討にお役立てください。

| 契約期間 | 90日間 |

|---|---|

| 発行可能な枚数 | 100枚まで |

| 価格 | 0円 |

| 利用できる認証局※1 | プライベートCA |

| 発行可能な証明書※2 | クライアント証明書 SSLサーバ証明書 イントラネットSSL |

| 導入までの時間 | 約1ヵ月 |

利用条件

PoCモデルを利用する場合は本番用のCertificate Automation Managerと同様に、お客様側で必要な環境がございます。

・Windows Server (2019推奨)

・データベースサーバ (Windows Server / SQL server)

・Domain Controller

・Globalsign APIへのネットワーク接続

・ドメインネットワーク内部通信要件

※1 PoCモデルのプライベートCAは、グローバルサインのテスト用の共用CAになります。

※2 クライアント証明書(S/MIME用途)またはSSLサーバ証明書をご希望の場合は、弊社のパブリックCAをご利用いただきます。

PoCモデルの利用をご希望の際には、画面下部のお問い合わせフォームよりお問い合わせください。

《認証局アウトソーシング》カスタムCA

Certificate Automation Managerでも利用するプライベートCAやパブリックCAは、単体のサービスとしても提供しております。グローバルサインがセキュアな環境で管理・運用しますので、お客様側の認証局の運用負担を削減した上で、有効期間や発行元などお客様専用のカスタマイズがされた証明書が発行可能になります。